2022年06月28日

海量的不安全的联网设备就像一个定时炸弹

灾难还是革命

新商机?

十三五以来,我国物联网市场规模稳步增长,到2018年中国物联网市场规模达到1.43万亿元。根据工信部数据显示,截至2018年6月底,全国物联网终端用户已达4.65亿户。未来物联网市场上涨空间可观。预计2020年中国物联网市场规模将突破2万亿。预计“十三五”期间年均复合增长率达24%。

IoT设备风险

物联网,被视为继互联网之后的又一次信息技术革命浪潮。以计算机为代表的第一次产业浪潮、以互联网、移动通讯网为代表的第二次产业浪潮已经过去,以网络世界-物理世界融合为主题的物联网浪潮正在汹涌而来。各种智能设备应用、人/物自然感应,都逐步普及,物联网不再是概念,而是现实。早先Gartner 预测,到 2020 年,会有超过 260 亿联网的设备,实际上有人估计联网设备早已超过这个数量。

海量设备互联互通,不但成了网络黑客炫技的舞台,更可能引入大量潜在的网络犯罪。海量的不安全的联网设备就像一个定时炸弹,可能引发全球性物理世界灾难。巨大的设备量,有限的安全保护,数以百万计的IOT设备使用者极有可能成为这些传统网络攻击的受害者。在万物互联时代,IOT的设备不仅仅只是为单一的用户终端进行服务,而他们的核心被互联互通所替代。这意味着所有的网联设备,无论是你家里的智能音箱、还是车库里的汽车,都会在网络(云)端创建了一个新的控制接口。物理设备近在眼前,但操纵者可能远在天边。

IoT攻击之利益

相关方

IoT安全攻击给设备厂商、设备用户和服务提供商都带来了直接风险。

设备原厂

设备的安全漏洞可能直接导致固件泄漏、设备克隆、非授权生产等。对于很多设备厂而言,固件承载了公司的核心研发成果(如AI算法、动力控制算法等),设备的安全漏洞导致直接经济损失。大规模入侵也会导致公司品牌形象损失。

IoT设备用户

设备安全漏洞可能直接导致用户的生命财产受损。例如,网联汽车、门锁、安防等设备的安全漏洞,可能直接导致用户生命安全风险。而家用摄像头、智能电视、扫地机器人等设备的安全风险,可能导致大规模隐私泄漏。

服务提供商

负责运营IoT服务的企业也是受害者,黑客可能分析设备漏洞,进而获取设备-网络通信协议细节,并从中找到攻击网络侧的方法。其结果可能是大规模数据泄漏、数据篡改、拒绝服务等攻击。

IoT攻击之变现途径

有利益的地方就有江湖,这也是IoT攻击日趋严重的本质所在。

IoT攻击者的变现途径可以大致总结为如下4个方面:

1)僵尸网络(俗称肉鸡)进行挖矿;

2)僵尸网络进行DDOS攻击,然后勒索;

3)僵尸网络成为大规模DDOS攻击的工具,在网上售卖DDOS攻击;

4)攻击得逞后,查看计算机内敏感信息,随后敲诈勒索被害人或找到被害人财产密码。

IoT攻击之常见套路

下表罗列了常见的IoT攻击方法,包括僵尸网络、注入攻击、中间人攻击、身份盗窃、社会工程学、隐私盗取、物理攻击等。

特点 | 案例 | |

僵尸网络(Botnet) | 攻击者使用特殊的木马病毒破坏多台用户计算机的安全,控制每一台计算机,然后将所有受感染的计算机组成一个能够让犯罪分子远程管理的“机器人”网络。攻击者往往会寻求感染和控制成千上万,甚至数百万台计算机,组成一个大型“僵尸网络”,进而能够发起分布式拒绝服务 (DDoS) 攻击、大规模垃圾邮件活动或其他类型的网络攻击。 | 2015年的Mirai病毒,仅凭64个众所周知的默认登录名及密码,就能轻松感染600,000个物联网设备,其中很多都是家用路由器、摄像头等智能家居设备。Mirai控制的僵尸网络对多个网站发起了大规模的分布式拒绝服务攻击(DDoS)。 |

注入攻 击 | 攻击者在与服务器进行正常通信或者发送合法指令进行查询时,可以将部分不受信任的内容或者包含恶意程序的代码注入到合法指令或者数据包中,从而诱使服务端程序在未经适当授权的情况下执行普通用户无权执行的指令,或者访问正常用户无权访问的数据内容。最常见的注入攻击手段以SQL注入为代表。 | SQL注入攻击,被称为永不过时的黑客技术,具有实施简单,影响广泛等特点,经常被用来从公司或者政府机构窃取数字信息。2017年2月,俄罗斯黑帽黑客“Rasputin”利用SQL注入漏洞,黑掉了美国60多所大学和政府机构的系统,并从中窃取了大量的敏感信息。遭到Rasputin攻击的典型受害者包括:美国邮政管理委员会、联邦医疗资源和服务管理局、美国住房及城市发展部、美国国家海洋和大气管理局等。 |

中间人攻击 | 攻击者(黑客)在两个独立系统中间,进行安全数据(密钥)窃取与破坏的过程。两个独立终端之间,分别对两个终端进行证书欺骗,让通信终端认为他们的交流是直接并且安全的。攻击者可能通过TLS证书和版本分析、截取通信数据、固件分析、逆向分析等多种方式尝试获取物联网设备的身份认证方法,并且尝试进行身份伪造。攻击者能够轻易利用漏洞绕过身份认证机制,从而伪造身份切入通信网络,并进行进一步的攻击 | 最受欢迎的以太坊钱包客户端MyEtherWallet(MEW),曾多次遭受DNS劫持攻击。例如,发生在2018年4月24日发生的一连串事故,让MEW的很多用户的钱包被清空,两个小时的时间里,黑客盗走至少13000美元。知名网络安全公司 Segasec 的报告曾显示,以太坊钱包MyEtherWallet (MEW) 每周至少面临30-40次网络攻击,这比任何大型银行和财富500强公司都要多。 |

身份盗窃 | 黑客的很多行为都是通过身份盗取来进行的。系统多数存在漏洞或者开源的情况,黑客很容易窃取到安全证书。关于用户身份的数据越多,身份盗窃就越容易。黑客非法获取他人的个人信息,然后利用这些信息实施盗窃或诈骗,便属于身份盗窃。个人信息可以是一般数据,如姓名或地址,也可以是更专业的数据,如医院记录、纳税明细或银行信息。 | 金雅拓在2018年4月发布的数据泄露水平指数(Breach Level Index)的调查结果中显示,2017年全球有26亿条数据记录被盗、丢失或外泄,身份盗用占所有数据泄露事件的69%。超过6亿条记录受到影响,比2016年增加了73%。 |

社会工程学 | 严格意义来讲,黑客社会工程学是非传统的信息安全。社会工程学采取直接观察、身体接触或侧面了解等手段进行信息收集。较典型的就是渗透到目标内部,通过各种方式获取情报,或者在网络上采取多种手段收集信息。攻击者利用社会工程学的手段是多种多样的,总体上分为生活中的社会工程学和网络中的社会工程学。 | 生活中的社会工程学主要有以下几种典型的形式:环境渗透、身份伪造、钓鱼邮件、消息欺骗、域欺骗、反向社会工程学等手段。 |

隐私盗取 | 通过盗取用户身份、攻击IoT数据库、攻击具体设备控制权等,获得用户的隐私信息。 | 2019年,安全研究人员发现某国产品牌智能儿童手表连接服务端的Web API接口存在漏洞,导致5000多名儿童及其父母的个人详细信息和位置信息被曝光。 |

物理攻击 | 物联网设备终端本身是攻击者最容易接触到,也是最容易实施攻击和获取信息的入口。在设备终端上发现的漏洞一旦被规模化利用,对厂商而言存在造成经济和声誉损失的隐患,而对用户本身可能会造成财产损失和人身安全伤害。 | 2019年安全研究人员发现,包括亚马逊Echo在内的一些智能音箱产品,存在硬件和算法应用漏洞,可以被超声波、激光等信号进行攻击控制,从而进一步可以控制家中的其他智能设备,甚至打开智能门锁和车库门。 |

IoT设备层的安全

应对策略

针对常见IoT设备的攻击风险,主要采取的应对策略主要包括强身份认证、访问控制管理、攻击检测和管理(DOS、DDOS)、隐私保护、设备保护和资产管理、物理安全等。

安全 需求 | 应对策略 |

强身份认证 | 使用密码算法协议(而不是PIN码)的身份认证,尽量使用基于硬件信任根的身份认证; 身份认证要在全生命周期考虑。 |

访问控制管理 | 身份和访问管理、边界安全(安全访问网关)。 持续的脆弱性和错误配置检测清除。 |

攻击检测和管理(DOS、DDOS) | 针对第一种攻击,物联网远端设备需要嵌入式系统抵抗拒绝服务攻击。针对第二种攻击,一方面加强对节点的保护,防止节点被劫持,另一方面也需要提供有效地识别被劫持的节点的方法。 |

隐私保护 | 通信加密。 最小化数据采集。 匿名化数据采集和处理。 |

设备保护和资产管理 | 定期审查配置。 安全固件自动升级(over-the air (OTA))。 定义对于物联网设备的全生命周期控制。 对代码签名以确保所有运行的代码都是经过认证的,以及在运行时防护。 断电保护。 用白盒密码来应对逆向工程。 |

物理安全 | 物理位置选择措施。 物理访问控制措施。 防盗和防破坏安全措施。 防雷、防火、防静电安全措施。 |

IoT设备安全技术

趋势判断

随着IoT安全技术的发展,安全解决方案有多种多样,下面通过表格的形式比较一下不同安全方案的特性。

特性 | MCU | TEE | Secure MCU | SE | SE with PUF |

密钥存储方式 | 包含在软件代码中 | 可信区域 | 可信区域 | 安全区域 | PUF生成密码,不可复制 |

攻击密钥的难度 | 低 | 中 | 中 | 高 | 最高 |

支持身份认证算法 | 软件 | 软件 | 软件或ECDSA | ECDSA-256 SHA-256 | ECDSA-256 SHA-256 |

计算时间 | 较长 | 较长 | 较长/短 | 短 | 短 |

密码分发 | 软件 | 软件 | 软件/ ECDH / ECDHE | ECDH/ECDHE | ECDH/ECDHE |

数据加密算法 | 软件 | 软件 | 软件/AES | AES/SM4 | AES/SM4 |

TLS/SSL协议栈 | 软件 | 软件 | 软件 | 软件 | 软件 |

是否抗物理攻击 | 否 | 否 | 否 | 是 | 是 |

IoT设备安全的核心是信任根(Root of Trust),设备的安全是基于密钥的安全而存在,而不是安全算法或安全机制的保密而存在。因此在通常情况下,一般会采用已被证明是安全的算法或安全机制 ( 如SM2 / SM3 / SM4 / SM9 / AES / RSA / ECC)。重点对密钥进行安全保护,密钥安全包括两个方面:1)密钥的安全存储;2)密钥的安全使用。

SE(Secure Elements),提供随机数生成 (TRNG)、唯一ID(Unique ID)、密钥相关的管理(根密钥的存储、会话密钥生成等)服务,从而可作为IoT设备的信任根(Root of Trust)。

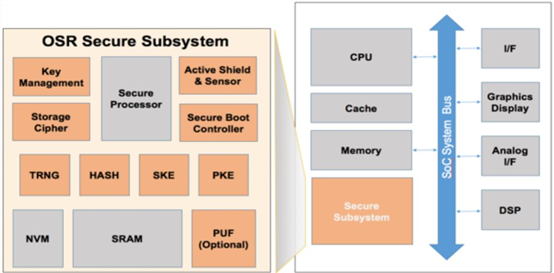

OSR物联网设备安全方案:片上SE方案

纽创信安提供SEip安全子系统为万物智联保驾护航,SEip支持完整的国密/国际算法、安全启动、密钥管理、安全存储、有源屏蔽、安全传感器、PUF等安全功能,通过灵活配置来适配不同的安全应用需求。SEip可作为独立的安全芯片(Secure Element)流片,也可以作为安全子系统集成到SOC中,为IoT设备安全提供可靠的信任根(Root of Trust)。

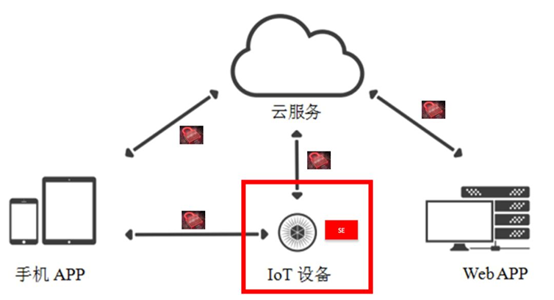

OSR物联网设备安全方案:PCB板级SE方案

纽创信安提供基于独立SE安全芯片的板级安全方案,为广大系统厂商、模组厂商的IoT产品保驾护航。作为信任根SE提供如下服务:1)设备的唯一ID;2)真随机数生成(TRNG);3)敏感信息安全存储(根密钥的存储);5)密码服务(SM2/SM3/SM4/AES/ECC/SHA256)。可实现IoT设备与云端的双向身份认证、密钥协商和加密通讯,保护IoT系统的信息安全。

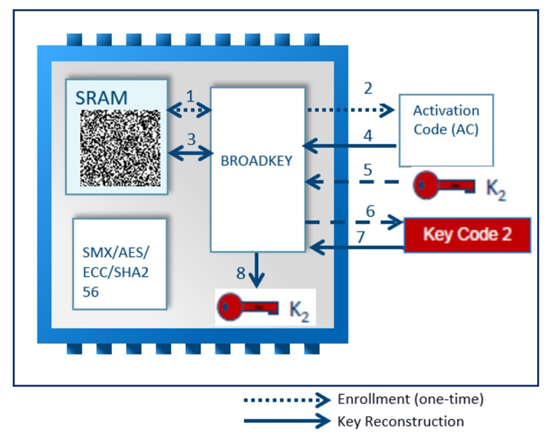

OSR物联网设备安全方案:纯软件方案

纽创信安提供基于PUF的纯软件安全解决方案,为IoT设备提供灵活部署、硬件无需改动、高安全性的解决方案,使传统的IoT设备具备设备唯一ID、随机数、安全存储和密码服务能力。可实现IoT设备与云端的双向身份认证、密钥协商和加密通讯,保护IoT系统的信息安全。

Copyright 2018. Open Security Research, Inc. All rights reserved. 粤ICP备18045701号